Active Directory 2025: Veränderungen im Kerberos V5-Protokoll

Bildquelle: Wikipedia

Kerberos V5 ganz anders?

Ok, ganz anders stimmt gar nicht.

Vieles Neues, das stimmt definitiv. Was ist neu in Active Directory 2025 in puncto Kerberos V5?

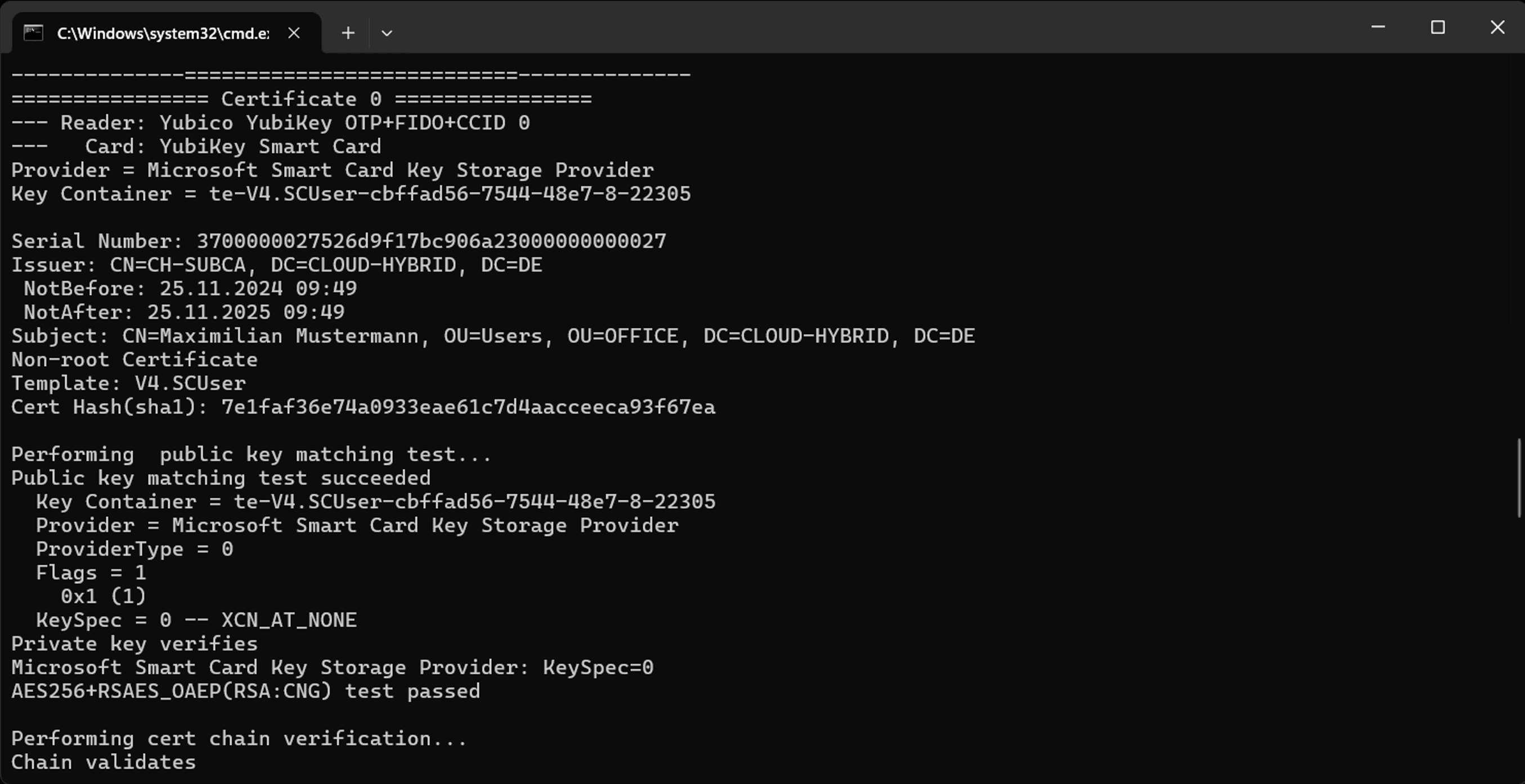

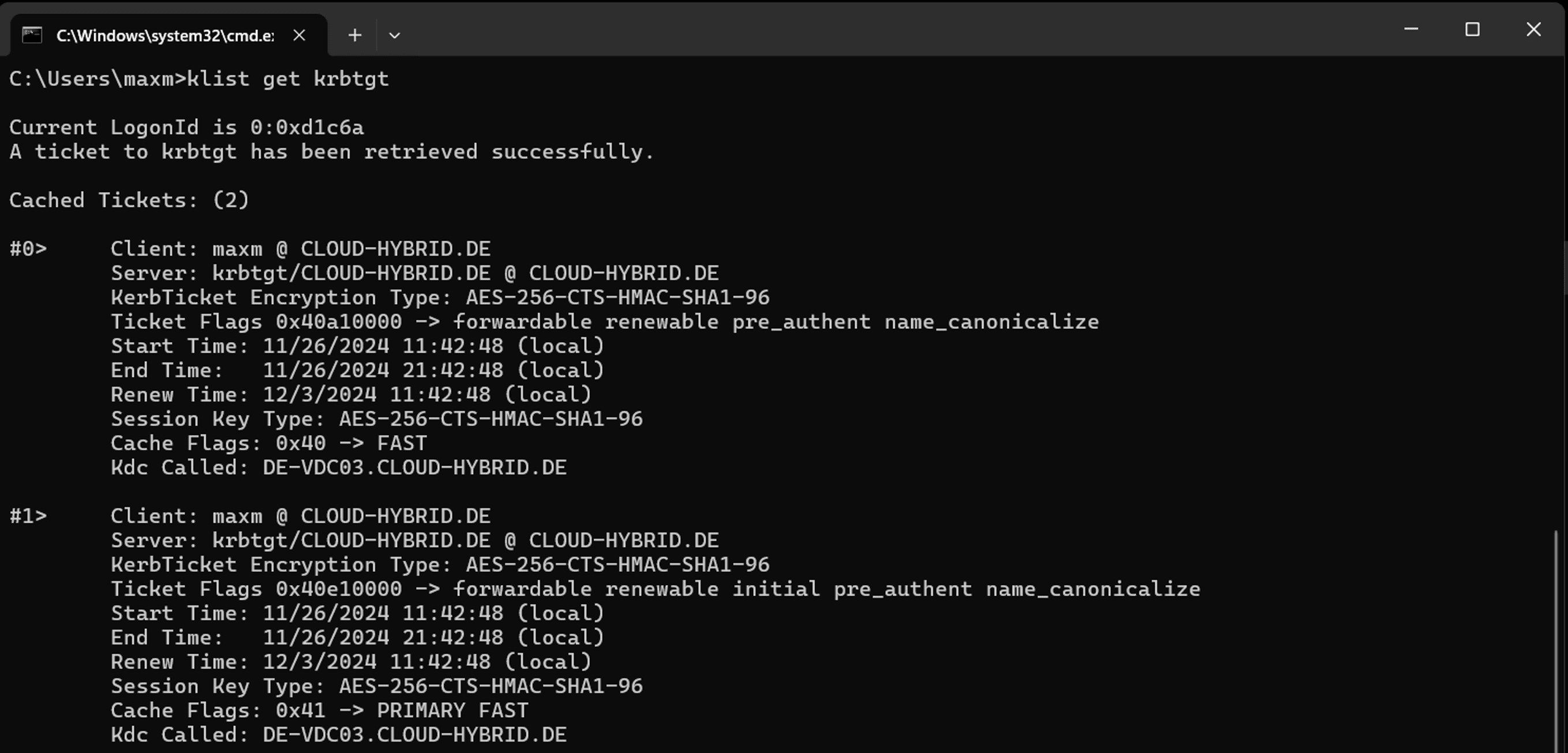

- Kerberos-Tickets weisen jetzt die AES-Verschlüsselung mit SHA-2 Signaturen auf (bei zertifikatsbasierter Anmeldung)

- PKINIT (vulgo Smart Card) verfügt jetzt über „cryptographic agility support (eliptic curve)

- IAKerb (Initial and Pass Through Authentication Using Kerberos)

- Local KDC

- IPSPN

- NTLM2Nego

Timeline Kerberos V5

- RFC 1510 (im Jahr 1993)

- RFC 4120 (im Jahr 2005)

- RFC 4537 (im Jahr 2006)

- RFC 4556 (im Jahr 2006)

- RFC 4557 (im Jahr 2006)

- RFC 5021 (im Jahr 2007)

- RFC 6111 (im Jahr 2011)

- RFC 6112 (im Jahr 2011)

- RFC 6113 (im Jahr 2011)

- RFC 6560 (im Jahr 2012)

- RFC 8009 (im Jahr 2016)

Super hilfreiche Seite hierzu ist die Liste von Robert Broeckelmann.

AES-Verschlüsselte Kerberos-Tickets mit SHA-2 (SHA-256 bzw. SHA-384) Bit Signatur bei zertifikatsbasierter Anmeldung

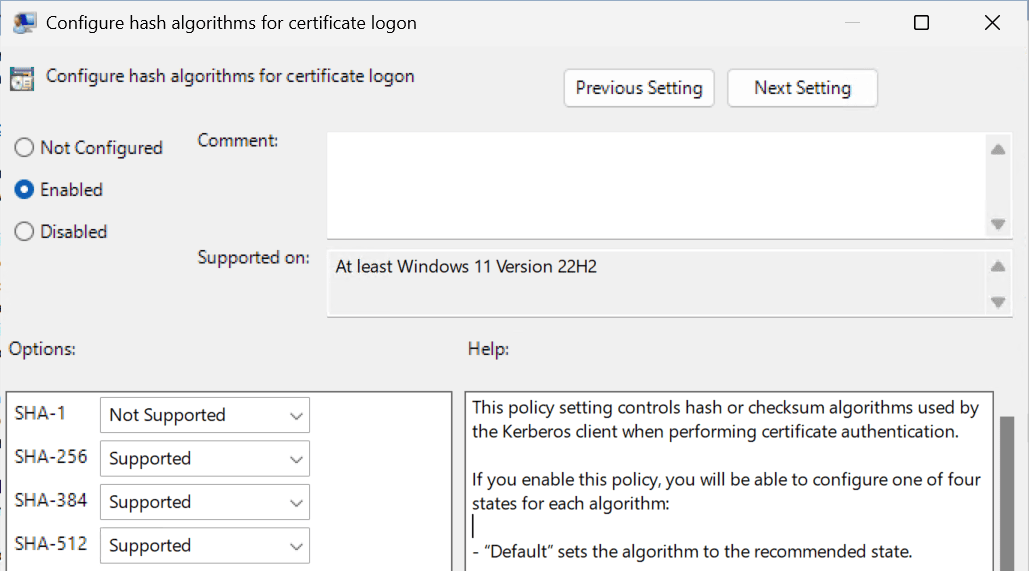

SHA-1 ist seit längerem nicht mehr so zeitgemäß, wird tendentiell als unsicher eingestuft.

Daher nun der Wechsel auf SHA-2 was die Signatur der Kerberos V5-Tickets betrifft.

Q: Muss ich hier was machen?

A: Ja. Bei DC aktivieren und bei den Clients aktivieren.

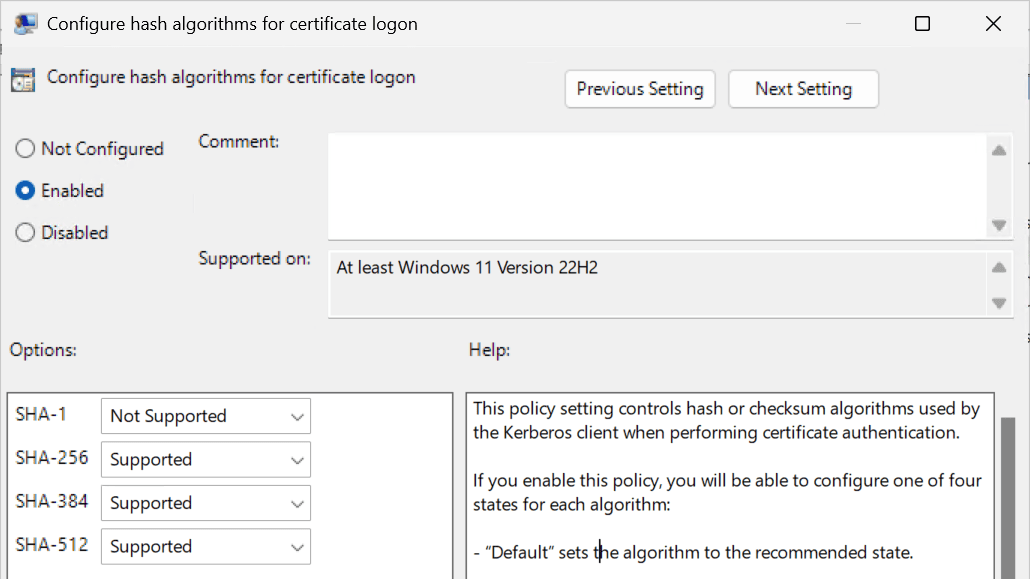

Client: Computer Configuration → Administrative Templates → System → Kerberos → Configure hash algorithms for certificate logon

DC: Computer Configuration → Administrative Templates → System → KDC → Configure hash algorithms for certificate logon

Elliptic Curve Cryptography (ECC) Support for PKINIT

RFC 5348 aus dem Jahr 2008.

Ich raubmordzitiere mal aus der Wikipedia:

Unter deutsch Elliptische-Kurven-Kryptografie oder Elliptic Curve Cryptography (ECC) versteht man asymmetrische Kryptosysteme, die Operationen auf elliptischen Kurven über endlichen Körpern verwenden. Diese Verfahren sind nur sicher, wenn diskrete Logarithmen in der Gruppe der Punkte der elliptischen Kurve nicht effizient berechnet werden können.

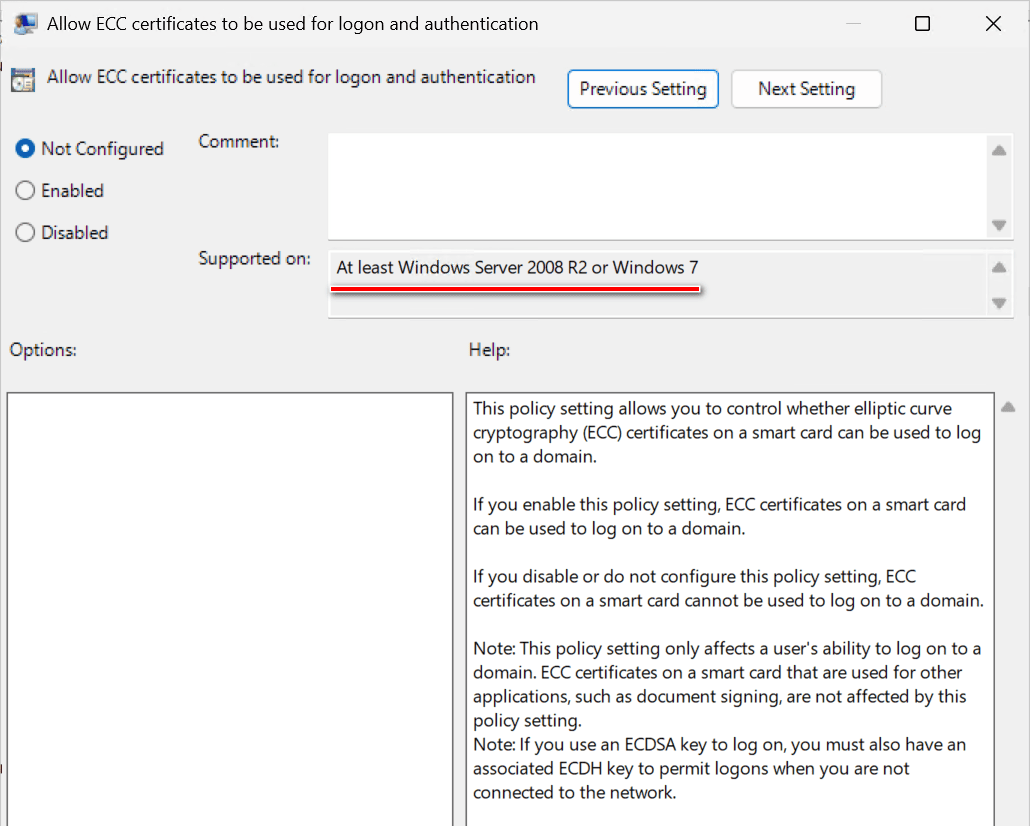

Hm, ich dachte das wäre seit Windows 7 und Server 2008 R2 schon enthalten.

IAKerb

IAKerb ist nicht der ganz neue Kram, sondern, wie so häufig, etwas betagter und wurde im Rahmen des neuen Active Directory ertüchtigt.

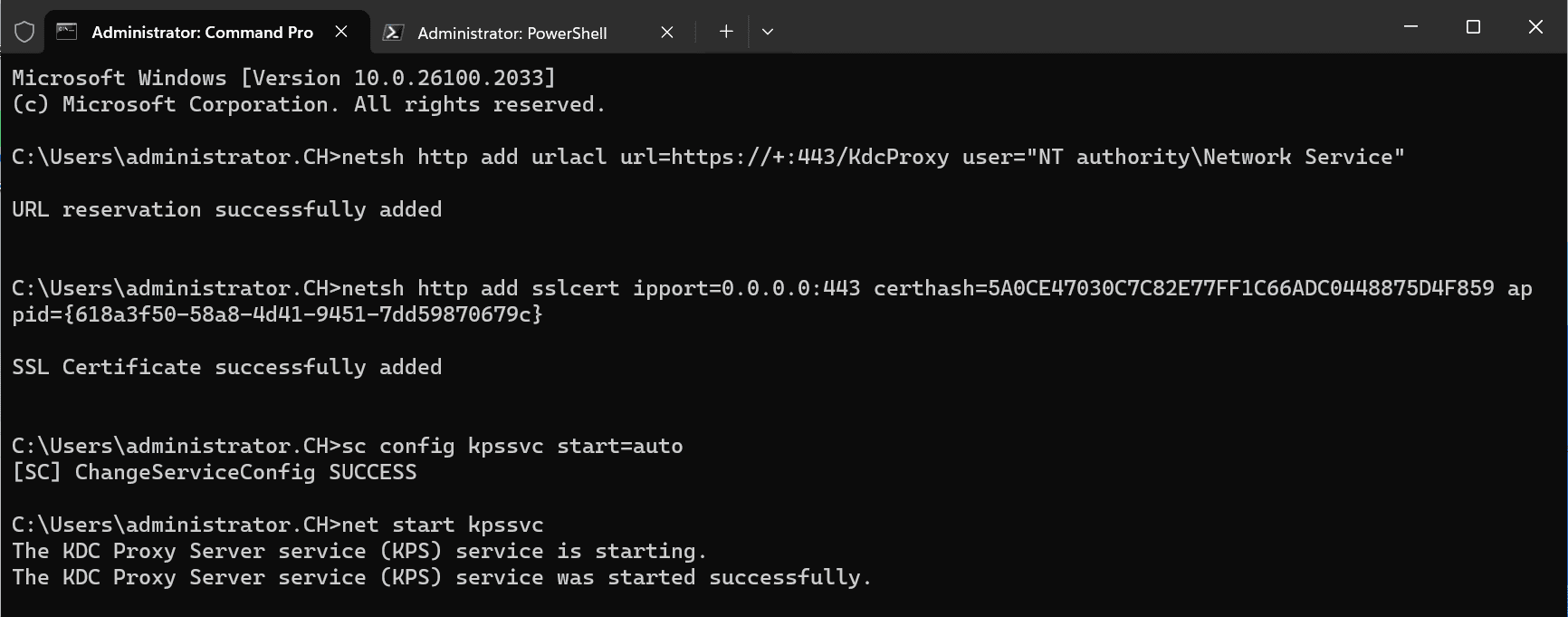

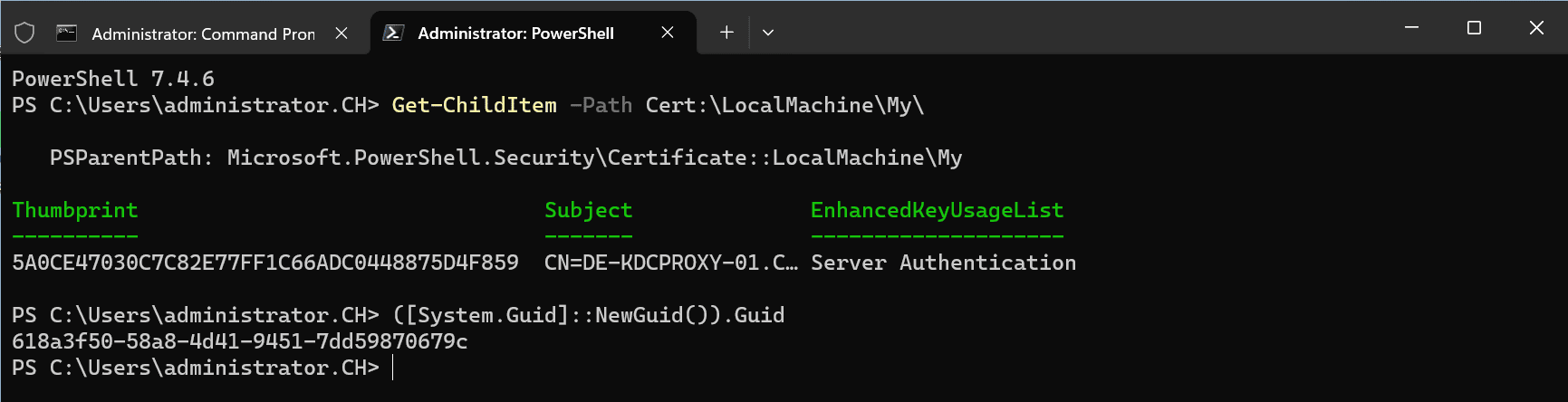

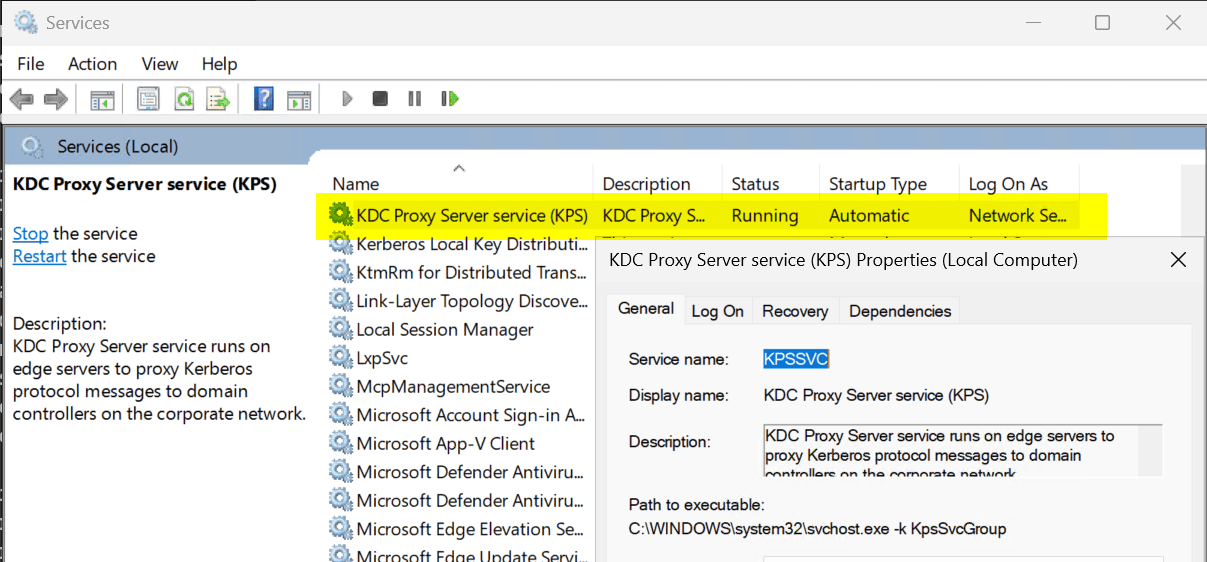

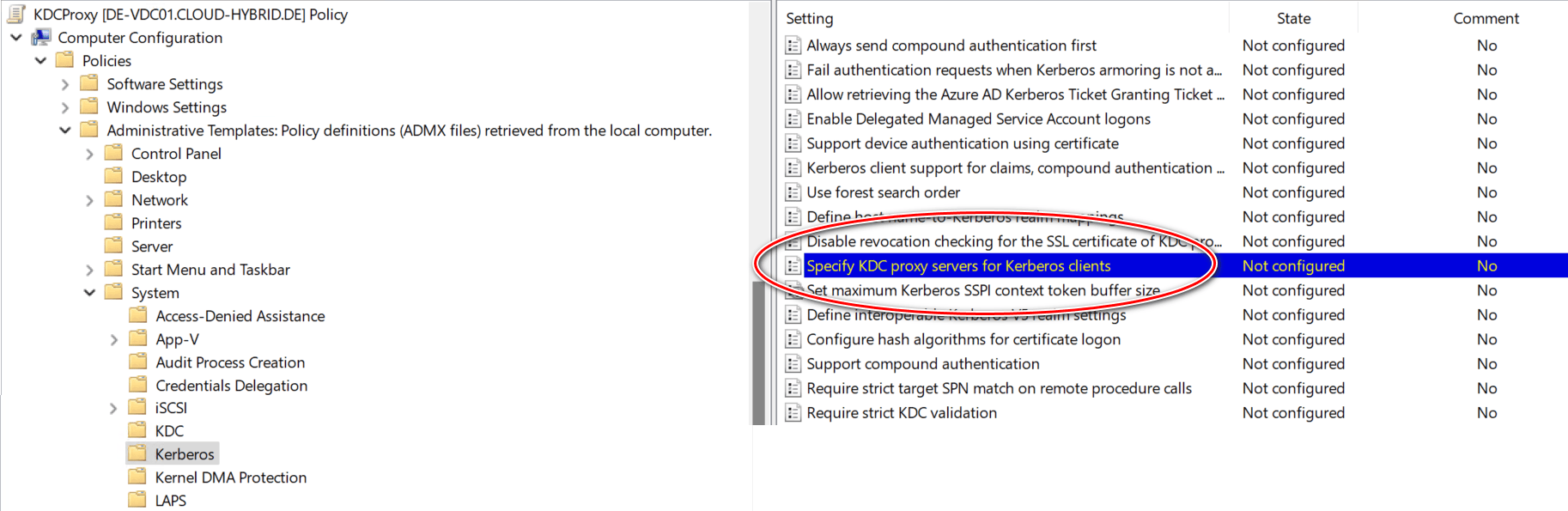

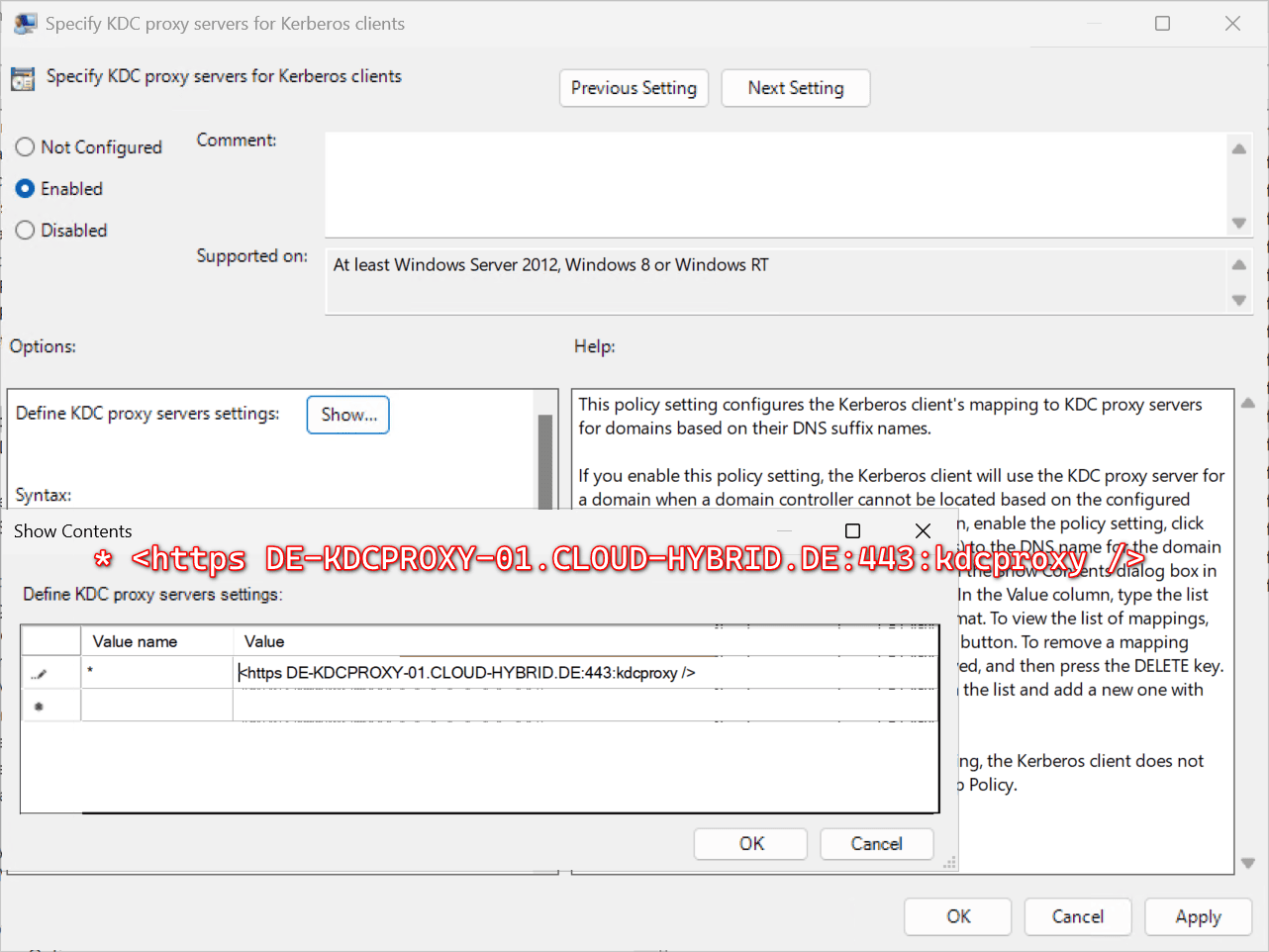

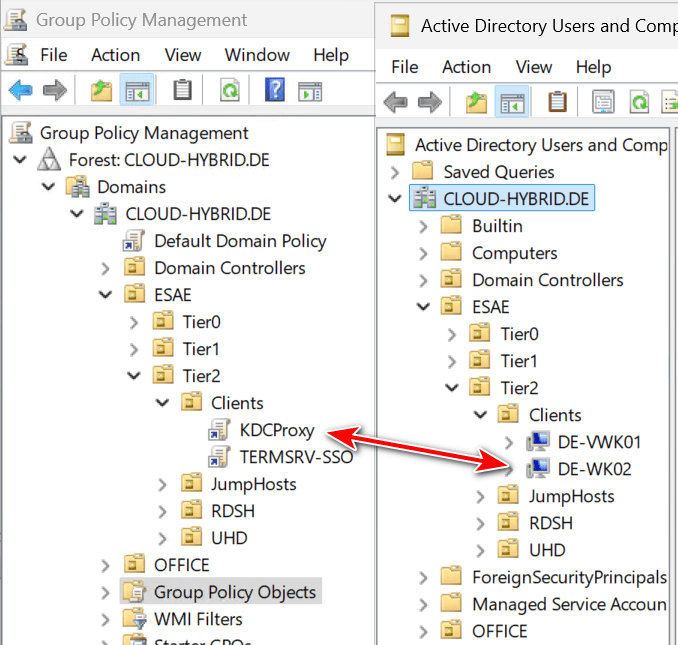

IAKerb ist, lapidar formuliert, die Möglichkeit einem Kerberos-Client keinen DC vor die (DNS)-Nase zu setzen, sondern einen entsprechend konfigurierten Memberserver, welcher als KDC-Proxy fungiert. Die KDC-Proxies wiesen bis vor kurzem (November 2024) eine nicht unerhebliche Sicherheitslücke auf, die gepatched wurde.

local KDC support und NTLM2Nego

Der Weg führt weg von NTLM, jedoch finde ich nichts verwertbares zu diesen beiden Themen: local KDC und NTLM2Nego.

Die Themen „local KDC“ und „NTLM2Nego“ beobachte ich natürlich weiter, daher pflege ich hier schon mal den Platzhalter für die technische Ausführung ein.

<insert content concerning local KDC here>

<insert content concerning NTLM2Nego here>

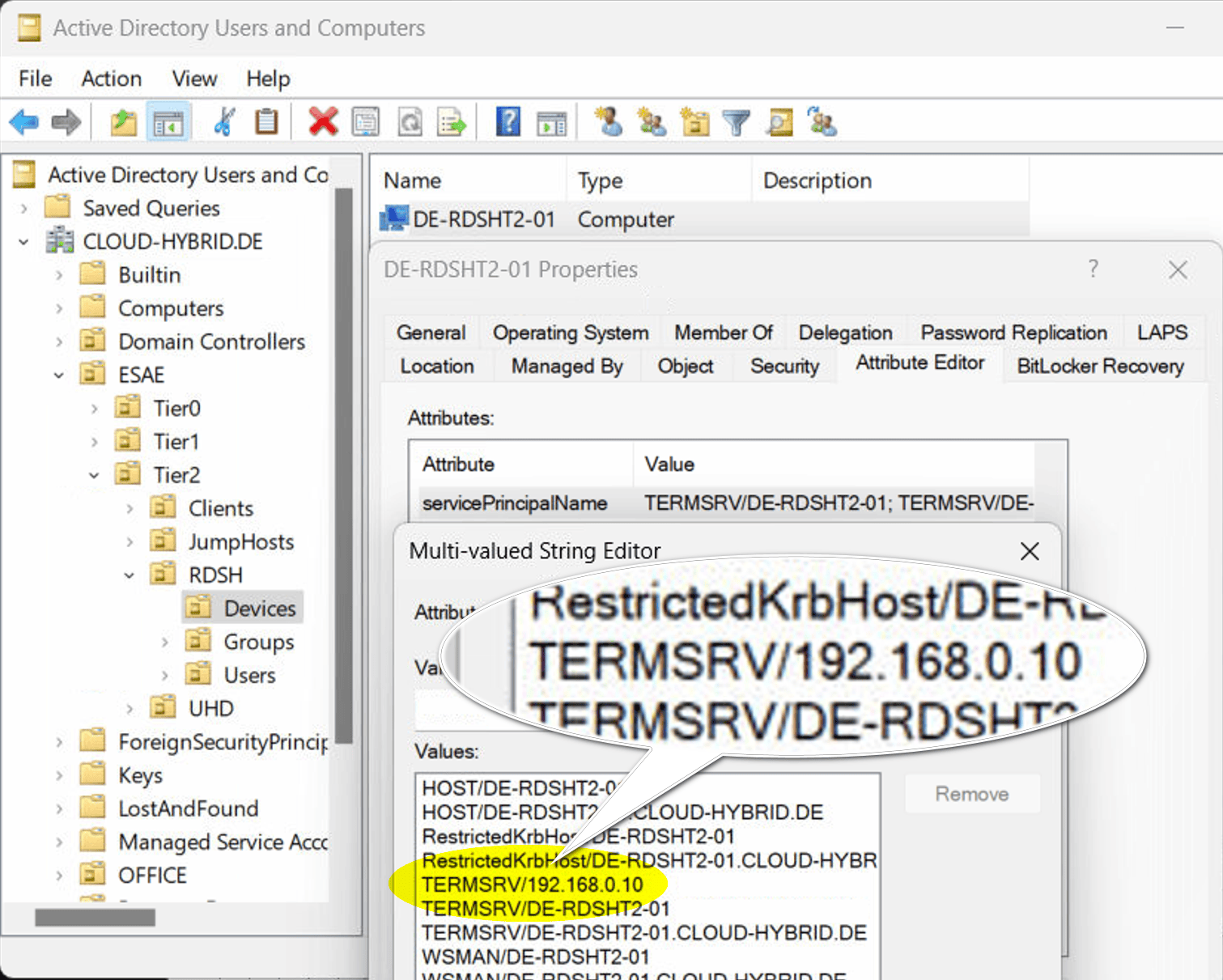

IPSPN

Service Principal Names (SPN) werden verwendet um „kerberized“ Services zu adressieren. Der Aufbau eines SPNs, welcher an einem Computer- oder Benutzerkonto im AD „hängt“, besteht immer aus

- der SPN-Klassse,

- dem Namen (Host oder FQDN),

- optional der Dienstinstanz und ebenso

- optional der Portnummer

wobei 3 und 4 nicht nur optional, sondern auch kombiniert auftreten können.

Die SPNs eines Domain Controller sind beispielsweise wie folgt:

Dfsr-12F9A27C-BF97-4787-9364-D31B6C55EB04/DE-VDC01.CLOUD-HYBRID.DE

ldap/DE-VDC01.CLOUD-HYBRID.DE/ForestDnsZones.CLOUD-HYBRID.DE

ldap/DE-VDC01.CLOUD-HYBRID.DE/DomainDnsZones.CLOUD-HYBRID.DE

TERMSRV/DE-VDC01

TERMSRV/DE-VDC01.CLOUD-HYBRID.DE

DNS/DE-VDC01.CLOUD-HYBRID.DE

GC/DE-VDC01.CLOUD-HYBRID.DE/CLOUD-HYBRID.DE

RestrictedKrbHost/DE-VDC01.CLOUD-HYBRID.DE

RestrictedKrbHost/DE-VDC01

RPC/4e5433f8-f1bc-404e-8296-0c04a753be7b._msdcs.CLOUD-HYBRID.DE

HOST/DE-VDC01/CH

HOST/DE-VDC01.CLOUD-HYBRID.DE/CH

HOST/DE-VDC01

HOST/DE-VDC01.CLOUD-HYBRID.DE

HOST/DE-VDC01.CLOUD-HYBRID.DE/CLOUD-HYBRID.DE

E3514235-4B06-11D1-AB04-00C04FC2DCD2/4e5433f8-f1bc-404e-8296-0c04a753be7b/CLOUD-HYBRID.DE

ldap/DE-VDC01/CH

ldap/4e5433f8-f1bc-404e-8296-0c04a753be7b._msdcs.CLOUD-HYBRID.DE

ldap/DE-VDC01.CLOUD-HYBRID.DE/CH

ldap/DE-VDC01

ldap/DE-VDC01.CLOUD-HYBRID.DE

ldap/DE-VDC01.CLOUD-HYBRID.DE/CLOUD-HYBRID.DE

Denkbar wäre auch, beispielsweise bei einem SQL-Server:

MSSQLSvc/DE-VMSSQL-CLU5.CLOUD-HYBRID.DE:1433/TestSPNs mit IP-Adressen

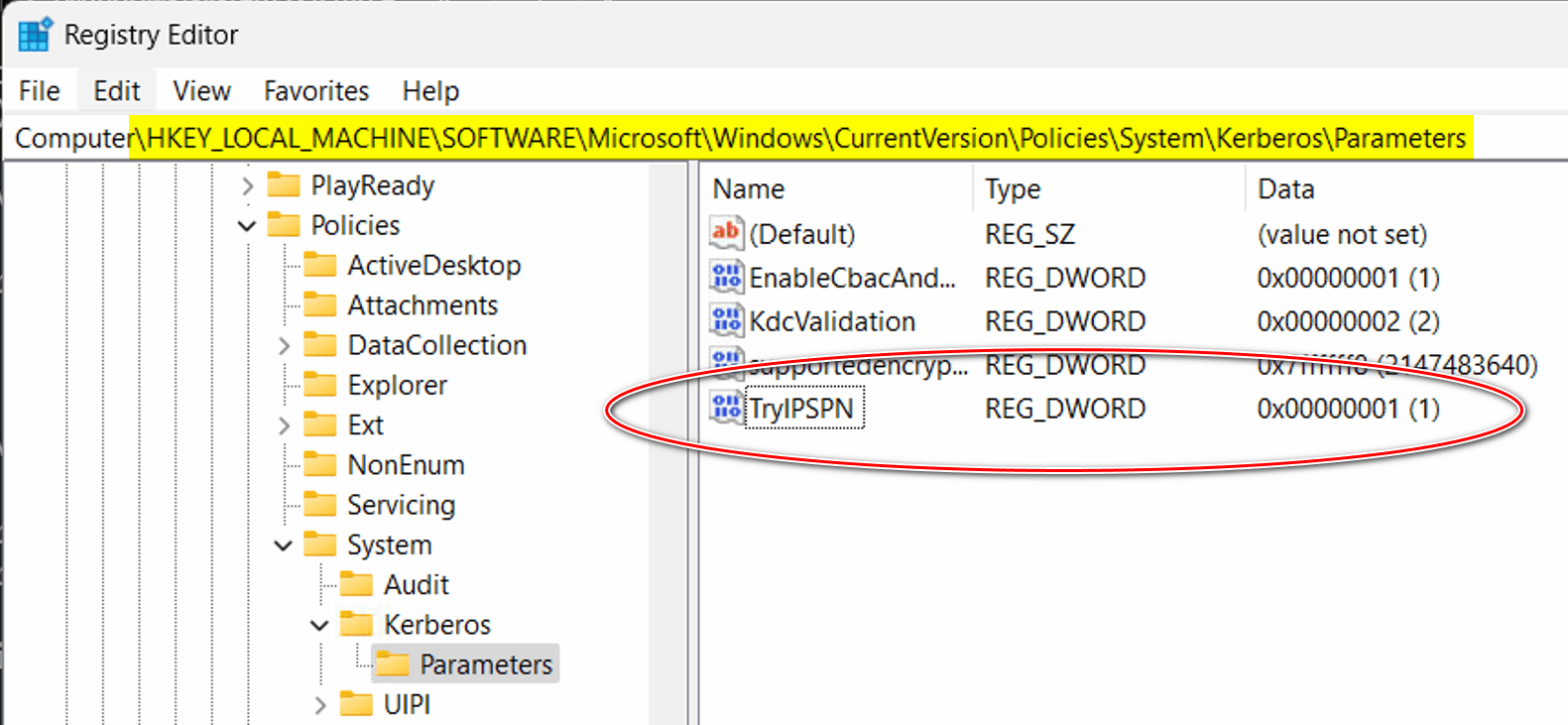

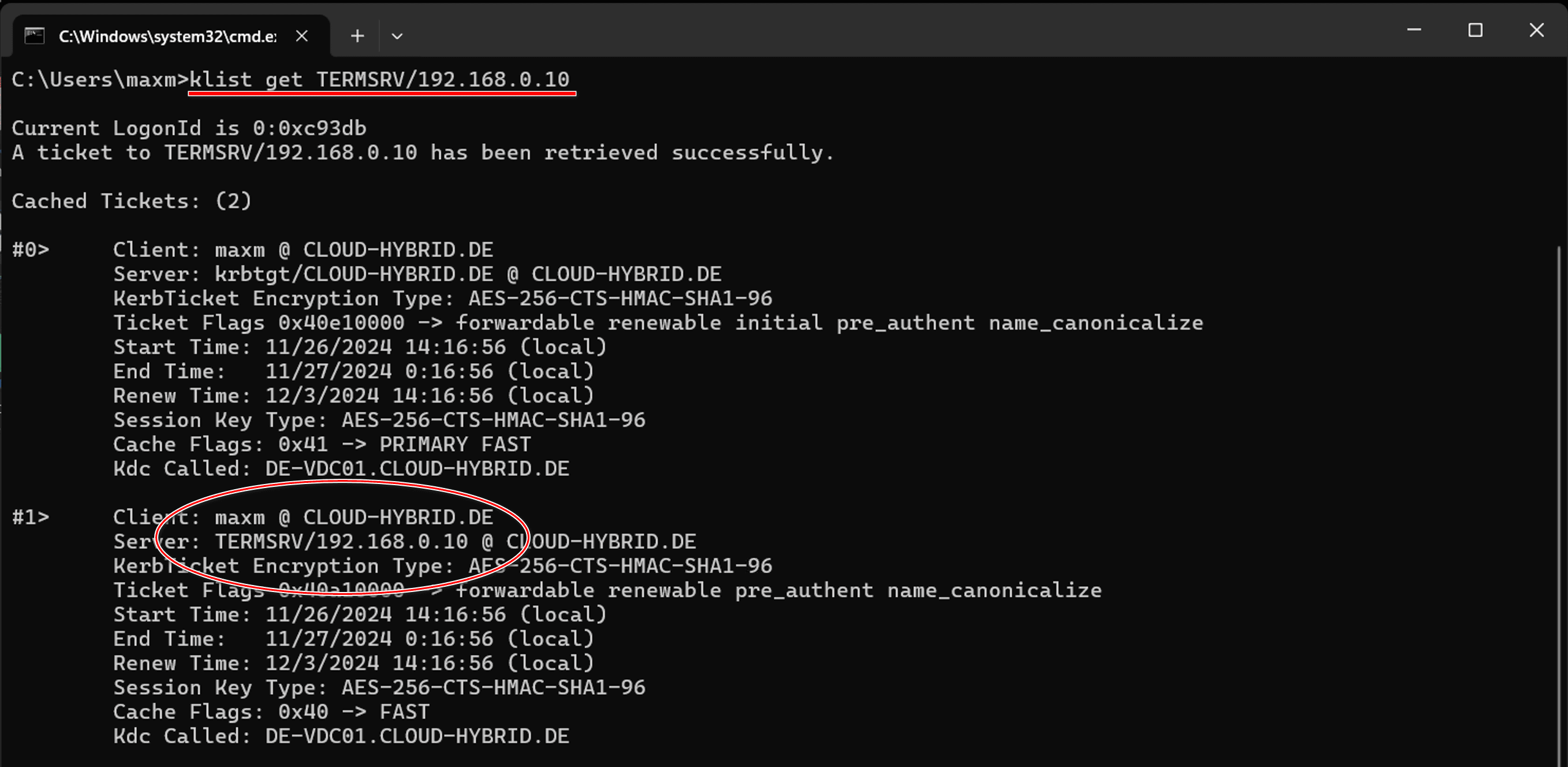

Das Neue nun: SPNs mit IP-Adressen.

Das hatte ich vorher schon bei verschiedenen Kunden gesehen und mich darüber gewundert, denn SPNs gingen bisher nur mit Namen.

Die Betonung liegt auf „gingen“: denn jetzt gehen auch SPNs mit IP-Adressen!

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters" /v TryIPSPN /t REG_DWORD /d 1 /fUnd schwupps gehen auch Kerberos-Ticket über SPNs mit IP-Adressen.