PingCastle und PurpleKnight

Active Directory out of the box und die liebe Sicherheit.

Active Directory ist sicherlich eines der am weitest verbreiteten Directory Services. Seit dem Jahr 2000 verfügbar, derzeit in der Version Active Directory 2025 mit Server 2025 einsatzbereit.

Mit 25 Jahren, ich denke in der Praxis seit 23 bis 24 Jahren im Einsatz, reichert dieser Verzeichnisdienst viele Information an. Active Directory war, und zum Teil ist, die Basis für User, Clientcomputer, Memberserver und einer vielzahl von Anwendungen, aus dem Hause Microsoft aber natürlich auch aus fremden Häusern. Er wurde mit Microsoft Exchange zwangsverheiratet, glücklicherweise seit 2007 geschieden. War und ist Hafen für die vielzahl der System Center-Produkte, bildet den Anker für Entra Id und somit Basis für viele Microsoft Azure-Services, die in der Wolke bei Microsoft existieren.

Das Schema wurde erweitert, die Configuration bearbeitet, der Default-Naming-Context mit den unglaublichsten Klumpen an OUs, Gruppen und Gruppenverschachtelungen versehen, das DNS zwischen drei Partitionen hin- und hergeschoben. Gefühlt hat und durfte jeder am Active Directory schon mal „herumschrauben“. Das Active Directory als digitales Gruppenprojekt für die tendenziell Ahnungslosen, überspitzt formuliert.

Diese 25 Jahre im Betrieb

gehen nicht spurlos an Active Directory vorbei. Daten und Konfigurationen werden angereichert und, leider, nicht immer gepflegt.

Ein Blick in ein 25 Jahre altes Active Directory kann irgendwo zwischen „klinisch steril“, „ach Du meine Güte!“ und „das ist ja höchst-kriminell und grob fahrlässig!“ liegen.

Egal ob „klinisch steril“, „ach Du meine Güte!“ und „das ist ja höchst-kriminell und grob fahrlässig!“:

wie steht es um die Sicherheit meines Active Directory?

Hier gibt es zum Glück viele verschiedene Tools, zwei davon, PingCastle und PurpleKnight, will ich hier ein bisschen beleuchten.

PingCastle

1. Historie

Entstehung: PingCastle wurde im Rahmen eines zweijährigen Active Directory‑Sicherheitsprogramms bei ENGIE entwickelt, einer großen französischen Energiegruppe. Es entstand aus dem Wunsch, AD-Sicherheitsprobleme schnell und effizient zu adressieren.

Philosophie: Der Slogan lautet: „Get Active Directory Security at 80% in 20% of the time.“ Damit wird bewusst ein effizienter Kompromiss zwischen Aufwand und Nutzen angestrebt.

Entwickler: Geschrieben in C# von Vincent Le Toux. Das Tool wurde unter einer proprietären Lizenz veröffentlicht, bietet aber eine freie Nutzung im eigenen Umfeld.

Status: PingCastle gehört inzwischen zu Netwrix, und laut GitHub trägt die neueste Version wie 3.3.0.0 (Stand 2024) ein End‑of‑Support‑Datum im Jahr 2026.

2. Kernfunktionen

Health Check: Das Herzstück, standardmäßig per –healthcheck aufrufbar, führt eine Analyse des Active Directory durch und generiert HTML- und XML‑Berichte.

Scoring: Der Gesamtrisikoscore ergibt sich aus dem Maximalwert der vier Unterkategorien:

- Privileged Accounts

- Trusts

- Stale Objects

- Security Anomalies

Der höchste Teilscore ist entscheidend.

Detailregeln: Jede Kategorie enthält definierte Rules mit Punkten. Die Regeln erklären, wie schwerwiegend ein Befund ist, und bieten Hinweise zur Behebung („solve it“)

Weitere Module:

- Consolidation („Conso“): Aggregiert mehrere Health‑Check‑Reports für eine Übersicht über mehrere Domains.

- Azure AD Scanning: Prüft auch Azure AD‑Umgebungen.

- Scanner & Export: Erlaubt das Erfassen von Workstation-Daten wie lokale Adminrechte oder offene Shares und den Export von AD‑Objektdaten.

3. Funktion der Scores

-

Interpretation: Höhere Scores – insbesondere in Richtung 100 – signalisieren höhere Risiken. Der Gesamt‑Risikoscore entspricht dem schlechtesten Teilbereich (Medium).

-

KPI‑Verfolgung: In Self‑Assessment‑Material wird empfohlen, Score‑Verläufe regelmäßig (z. B. wöchentlich) zu erfassen und Domains entsprechend dem Score‑Level (kritisch, hoch, mittel, niedrig) zu klassifizieren (PingCastle).

-

Praxisbericht: Ein Nutzer auf Reddit erwähnte:

„I ran PingCastle and got a score of 100, with a lot of action items to tackle.“

Der Hinweis zeigt, dass hohe Scores oft viele Maßnahmen erforderlich machen.

4. Dashboard & Reporting

-

Visualisierung: Das Dashboard zeigt KPIs als Radar‑Diagramm und Farbgrafiken mit Ampel-Anzeigen, übergreifend in Maturity‑Scores und detailliert pro Prozessbereich (PingCastle).

-

Globale vs. lokale Ansicht: Es erlaubt sowohl übergreifende Sicht auf die gesamte AD-Struktur als auch Zoom auf spezifische Domains und KPI‑Details.

-

Reporting‑Workflow: Über

PingCastleReporting.exe --gc-overviewerzeugt man Dashboards im PowerPoint‑Format, die auch als Vorlage exportiert und angepasst werden können (PingCastle). -

Komplexe Umgebungen: In Enterprise‑Umgebungen mit vielen Domains unterstützt PingCastle hierarchische Strukturen, SSO, Zwei‑Faktor‑Authentifizierung, APIs und Datenbanken wie PostgreSQL oder SQL Server Express.

Purple Knight

1. Historie

Entwickler und Veröffentlichung: Purple Knight wurde im März 2021 von Semperis, einem auf Identitätssicherheit spezialisierten Unternehmen, veröffentlicht. Es richtet sich an hybride Umgebungen mit On-Premise Active Directory, Azure AD (heute: Entra ID) und Okta.

Verfügbarkeit und Verbreitung: Das Tool ist kostenfrei und Community-basiert. Laut einem Pressebericht von Juli 2025 wurde Purple Knight bereits über 45.000-mal heruntergeladen. Laut Semperis handelt es sich um ein Tool, das von einem Team aus Microsoft-Identitätsexpert*innen entwickelt und aktiv gepflegt wird.

2. Kernfunktionen

Purple Knight bietet vier zentrale Funktionen – kurz gefasst als Find, Prioritize, Fix, Validate:

Find – Erkennung von Sicherheitslücken: Das Tool scannt hybride AD-Umgebungen identifiziert sowohl Indicators of Exposure (IoEs) als auch Indicators of Compromise (IoCs), also gefährliche Konfigurationen und mögliche Anzeichen eines laufenden Angriffs.

Prioritize – Priorisierung der gefundenen Risiken: Das Ergebnis ist eine segmentierte Bewertung über mehrere Kategorien (z. B. Delegation, Account‑Security, Kerberos, Group Policy, Infrastruktur, Entra‑ID, Okta). Jede gefundene Problematik wird nach Schwere klassifiziert (Informational, Warning, Critical) und mit spezifischen Handlungsempfehlungen versehen.

Fix – Anleitung zur Behebung: Purple Knight liefert konkrete Remediation-Schritte – priorisiert und ausführlich – inklusive Dokumentationslinks.

Validate – Kontrolle über Zeit: Das Tool kann regelmäßig ausgeführt werden, um Sicherheitsposten kontinuierlich zu überwachen und Regressionen zu vermeiden.

Zusatzfeatures: Unterstützt hybride Umgebungen (On-Prem AD, Entra ID, Okta)

In aktuellen Versionen (seit 1.5) zusätzliche Entra ID‑Sicherheitsindikatoren, Integration des MITRE D3FEND-Modells, verbesserte HTML- und PDF-Berichte

Keine Telemetrie: Alle Daten bleiben vor Ort, Semperis erhält keine Informationen

3. Scores:

Durchschnittliche Startwerte: Nutzer berichten bei ihrem ersten Scan oft von einem Gesamtwert von etwa 61 %, also knapp einem „C“.

Veränderung nach Remediation: Organisationen berichten eine durchschnittliche Verbesserung um 21 Punkte, in Einzelfällen bis zu +61 Punkte.

Verteilung nach Unternehmensgröße ( via ChatGPT 5 ermittelt)

- Große Unternehmen (10.000+ Mitarbeitende): durchschnittlich 73 %

- Kleine Unternehmen (< 500 Mitarbeitende): rund 68 %

- Mittelständler (2.001–5.000 Mitarbeitende): lediglich 52 % – kritische Gruppe!

Branchenverteilung (via ChatGPT 5 ermittelt)

- Regierung: 46 % (am schlechtesten)

- Handel: 51 %

- Transport & Bildung: 57 %

- Gesundheitswesen: 66 % (beste unter den schlechteren)

Kategorieabhängige Schwächen: Am schlechtesten bewertet: AD Infrastructure Security, gefolgt von Account Security, Kerberos, Group Policy, Entra ID und Okta.

Zusätzliche Einblicke: FAQ nennt spezifische Kategorien-Scores: z. B. Kerberos 43 %, Group Policy 58 % durchschnittlich.

4. Dashboard & Bericht

Grafische Übersicht: Purple Knight präsentiert einen Report Card im GUI, typischerweise in HTML (und PDF), mit Gesamtbewertung, einzelnen Kategorienbewertungen, und einer Übersicht über kritische Funde.

Detailtiefe: Jede entdeckte IoE oder IoC wird mit Beschreibung, Schweregrad, möglicher Angriffsverlauf (z. B. MITRE ATT&CK) und konkreten Lösungsschritten dokumentiert.

Navigation & Usability: Berichte enthalten oft Navigationspanes, strukturierte Abschnitte und klare Priorisierung (z. B. sichtbare Listen kritischer Punkte).

Langfristige Analyse: Wiederholte Scans ermöglichen den Vergleich und Monitoring der Security-Posture über Zeit.

5. Stimmen aus der Praxis

Reddit-Erfahrungen:

„Purple Knight identified a number of points of risk that our purchased security products completely missed.“

„I would absolutely recommend this free tool to any AD team.“„Purple Knight has a polished feel … being an interactive GUI application with configurable Indicators of Exposure … easy to get up and running.“

PingCastle und Purple Knight – zwei Stimmen zum Thema Active Directory Sicherheit.

Dann hören wir uns doch mal die beiden Stimmen, PingCastle und Purple Knight, zum Thema Active Directory an.

Damit es nicht gähnend Langweilig wird verwende ich die beiden Tools in vier verschiedenen Umgebungen. Ich nehme als Grundlage immer ein Active Directory mit folgenden Parametern:

- Out of the box installiert: keine weiterführenden Einstellungen vorgenommen.

- aktuell gepatched

- Single forest, single domain

- höcht möglicher forest- und domain functional level eingestellt

- drei RWDCs

- alle verfügbaren optionalen Features (AD-Papierkorb, PAM, 32 k Database) sind nicht aktiviert (eben out-of-box)!

PingCastle

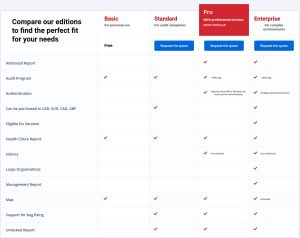

liegt hier im Test in der Version 3.4.1.38 und kann bei netwrix, nach vorheriger Registrierung, herunter geladen werden.

Netwrix bietet hier eine 20 Tage Testversion der Auditor-Lizenz an, da danach, wahlweise, in die kostenlose Edition sich wandelt oder, nach Kauf, andere Lizenzen gem. der Matrix annimmt.

Mit der kostenlosen Edition, die Sie soeben heruntergeladen haben, können Sie alle Funktionen von Netwrix Auditor 20 Tage lang nutzen.Nach Ablauf des Testzeitraums können Sie wahlweise den Funktionsumfang der kostenlosen Edition weiter nutzen oder eine Lizenz erwerben.

Purple Knight

liegt hier im Test in der Version 4.3 vor und kann bei semperis nach vorheriger Registrierung herunter geladen werden.

Semperis vertreibt kommerziell keine Lizenz zu dem Tool, mir sind auch keine Einschränkungen bekannt, wann ein Einsatz kostenpflichtig wäre.

Ich kann unbedingt den Artikel von Frank Carius (msxfaq.de) empfehlen. Frank hat sich hier ausführlich mit dem Tool befasst.

Präambel

Die nachfolgenden Tests mit PingCastle und Purple Knight werden immer auf einem Memberserver der jeweiligen Domäne als Enterprise- und Domain-Administrator gestartet. Es sind keine optionalen Features des Active Directory aktiviert. Mehr wurde nach der Grundinstallation des Waldes nicht vorgenommen.

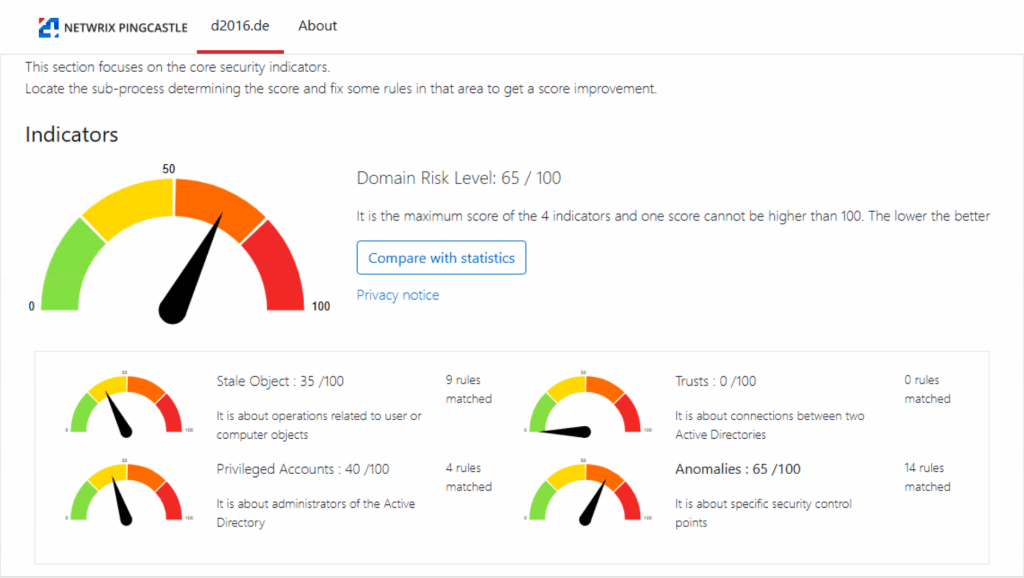

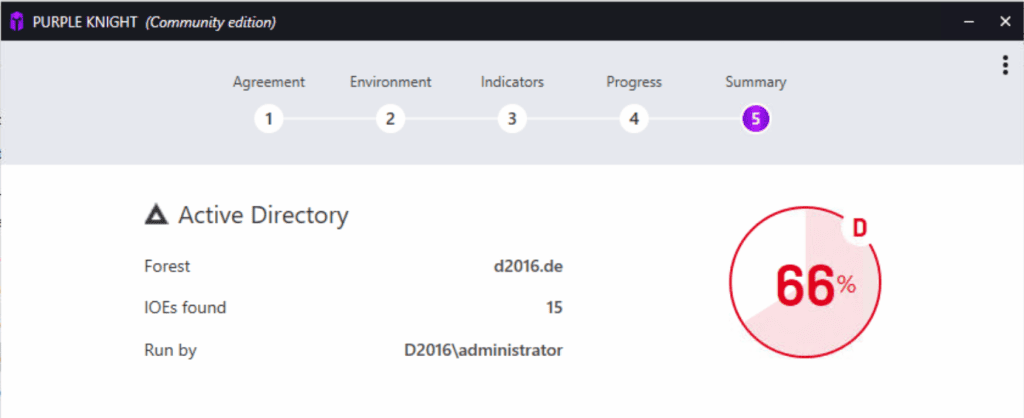

Active Directory 2016

Wie schneidet denn jetzt ein frisch installiertes und frisch gepatches Active Directory mit dem Forest- und Domain-Functional-Level 2016 ab, wenn die drei Domain Controller mit Server 2016 in der grafischen Variante als Read-Write Domain Controller betrieben werden?

PingCastle

Purple Knight

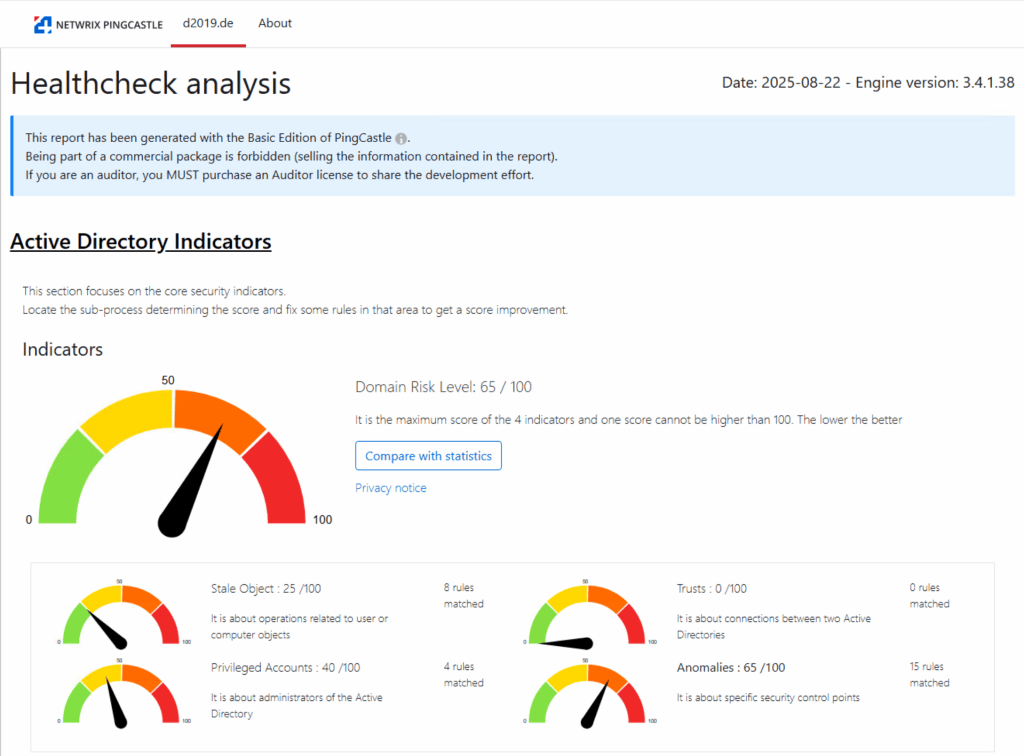

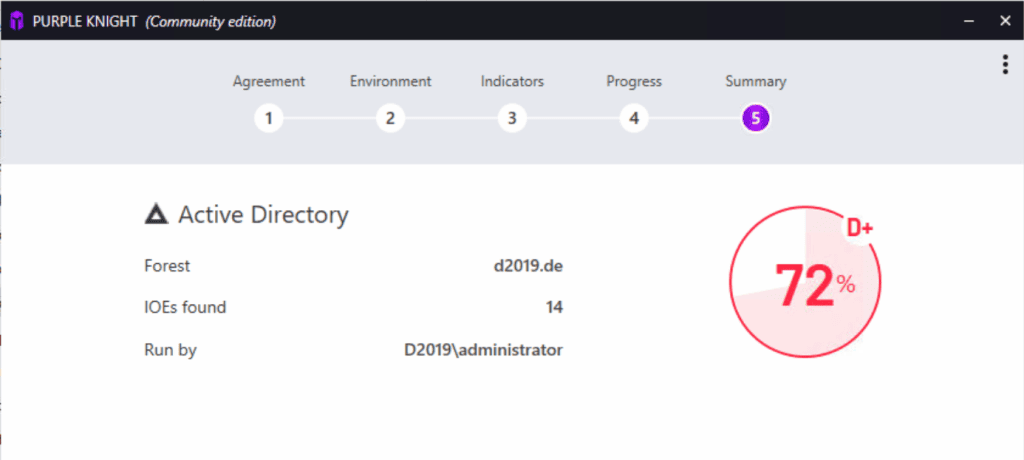

Active Directory 2019

Frisch installiert und frisch gepatched: ein Active Directory mit dem Forest- und Domain-Functional-Level 2016, drei Domain Controller mit Server 2019 in der grafischen Variante als Read-Write Domain Controller. Was meinen PingCastle und Purple Knight dazu?

PingCastle

Purple Knight

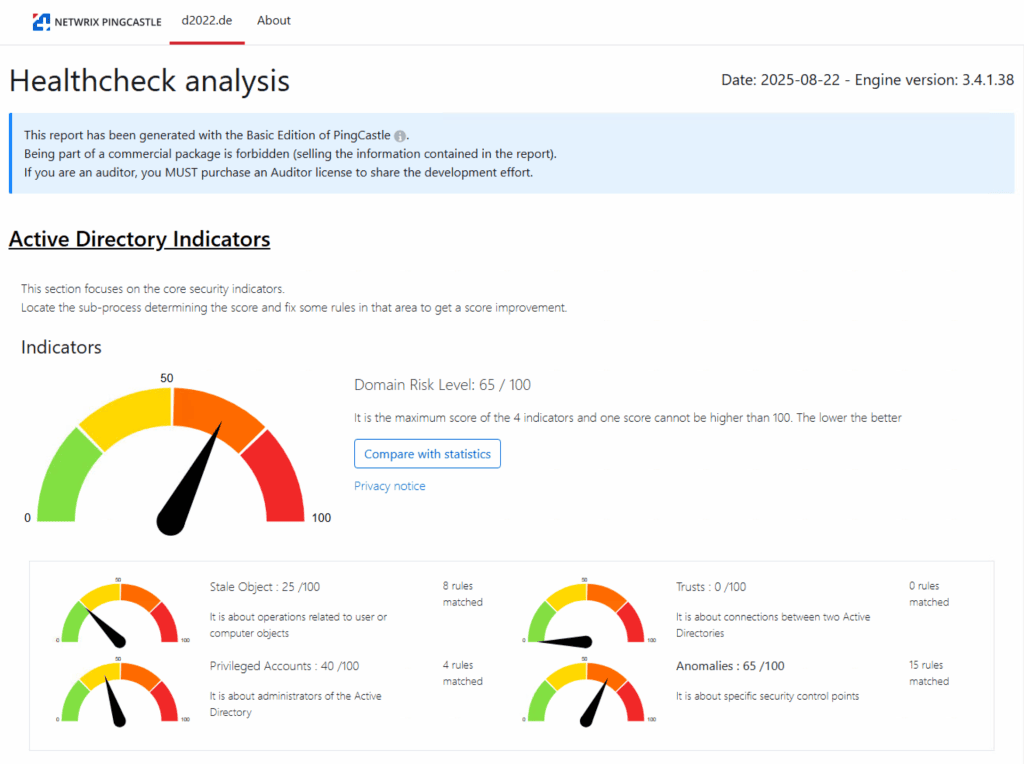

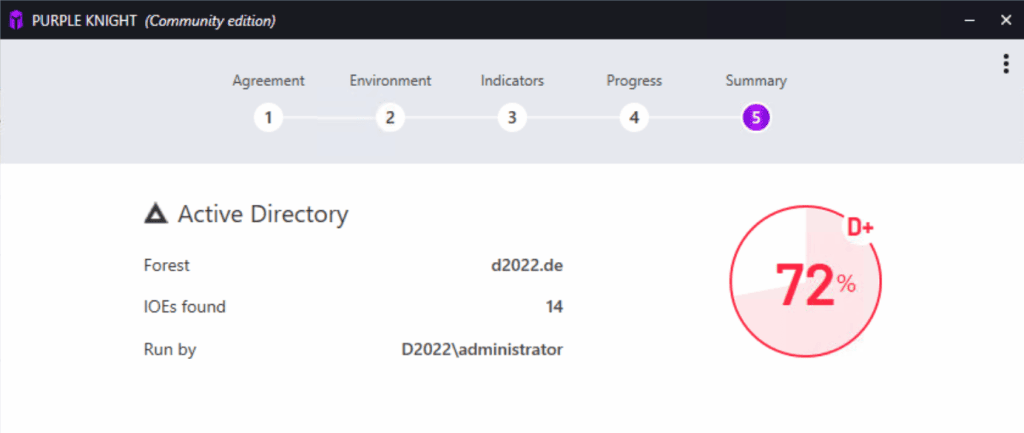

Active Directory 2022

Wie schneidet ein frisch installiertes und frisch gepatches Active Directory mit dem Forest- und Domain-Functional-Level 2016 ab, wenn die drei Domain Controller mit Server 2022 in der grafischen Variante als Read-Write Domain Controller betrieben werden?

PingCastle

Purple Knight

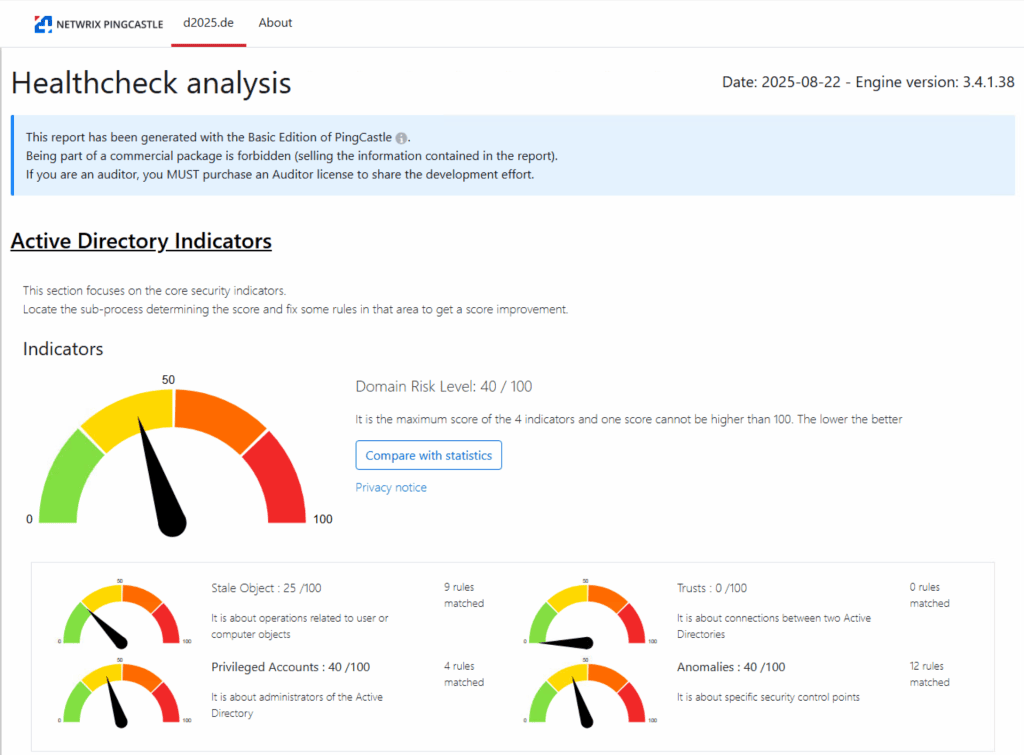

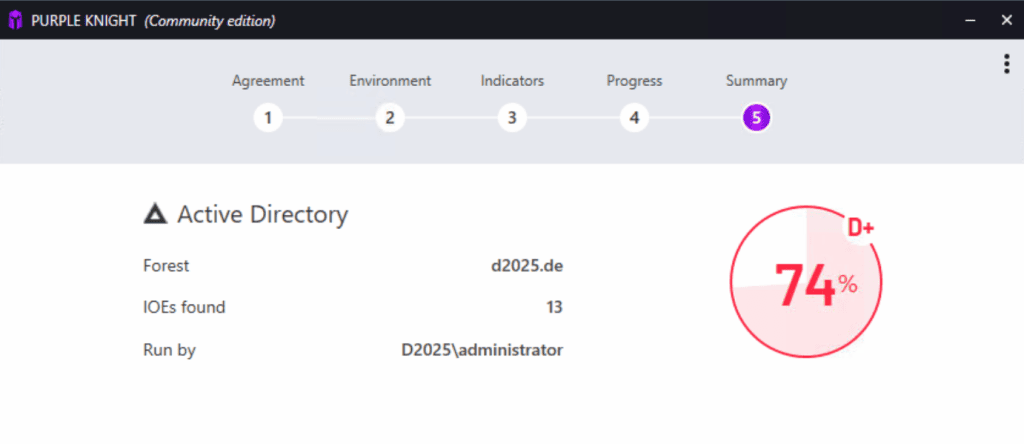

Active Directory 2025

Der letzte Kandidat: ein frisch installiertes und frisch gepatches Active Directory mit dem Forest- und Domain-Functional-Level 2025, drei Domain Controller mit Server 2025 in der grafischen Variante als Read-Write Domain Controller werden betrieben. Was sagen PingCastle und Purple Knight hier?

PingCastle

Purple Knight

Die Auswertung

Der klare Gewinner im Wettstreit Out-of-the-box Active Directory: 2025

Active Directory Version |

PingCastle Score (weniger ist besser) |

Purple Knight Score (mehr ist besser) |

|---|---|---|

| Active Directory 2016 | 65 von 100 | 66 % |

| Active Directory 2019 | 65 von 100 | 72 % |

| Active Directory 2022 | 65 von 100 | 72 % |

| Active Directory 2025 | 40 von 100 | 74 % |

Herzlichen Glückwunsch, Active Directory 2025!

Das reicht nicht!

Angenommen, man arbeitet nun die offenen Punkte von PingCastle und Purple Night ab. Das ist gut und absolut zu empfehlen, aber das reicht nicht. Wirklich nicht!

Dinge, die noch getan werden müssen, basierend auf den vielen, vielen Projekten von mir rund um das Thema Härtung von Active Directory, welche über die Empfehlungen von PingCastle und Purple Night hinaus gehen:

- zyklische Kennwortänderung beim User kbtgt einführen! Das wird normaler Weise von beiden Tools moniert, da die Strukturen ganz frisch installiert waren und somit das Kennwort vom krbtgt ganz frisch ist, entfällt ein Kritikpunkt. ⇒ Essential Active Directory 2025

- Tiering einführen! So schnell wie möglich, Tier 0 zuerst. ⇒ Essential Active Directory 2025

- Multi-Faktor-Authentisierung einführen! Insbesondere Tier 0 muss für die lokale Authentisierung per Smart Card abgesichert werden, eigentlich verpflichtend mit AMA. Global Admins im Entra Id bitte per FIDO2 absichern. ⇒ Secure Hybrid Authentication

- Replikationsgeschwindigkeit steigern! Active Directory kann schnell replizieren, bitte einrichten. Der Mehrwert ist sehr deutlich messbar. ⇒ Essential Active Directory 2025

- Kennwortänderungen bei Domain Controller auf täglich setzen! Wenn das AD schnell repliziert sollten die DCs einmal täglich ihr Kennwort ändern. Das schützt vor den Silver-Tickets, sofern die RC4-Verschlüsselung noch aktiv ist. ⇒ Essential Active Directory 2025

- Domain Controller verschlüsseln! Wahlweise per Bitlocker oder alternative Lösung. ⇒ Essential Active Directory 2025

- List Objet Mode einführen und konfigurieren! Verbergen und verstecken, nicht sichtbar sein. ⇒ Essential Active Directory 2025

- zyklische Kennwortänderung beim DSRM-Konto einführen! Windows LAPS nutzen um das Kennwort des jeweiligen DSRM-Kontos zu ändern, am besten täglich. ⇒ Essential Active Directory 2025

- Zertifikate für WinRM einrichten! Bitte das WinRM noch mit Zertifikaten ausstatten, auch wenn Kerberos zur Authentisierung genutzt wird. Ein Gespräch mit dem Datenschutzbeauftragten bringt hier erleuchtung. ⇒ PKI 2025

- Zugriffsberechtigungen überprüfen! Insbesondere Gruppenverschachtelungen validieren. In Zusammenarbeit mit den Fachbereichen die Gruppen, Geräte und User überpüfen. Hier leistet ADEssentials sehr gute Dienste. ⇒ Essential Active Directory 2025